Una variante de la botnet Phorpiex se está extendiendo por 96 países

Esta nueva variante de Phorpiex es más sofisticada y dañina que sus predecesoras. El nuevo bot usa su propio protocolo binario sobre TCP o UDP con dos capas de cifrado RC4.

Investigadores de Check Point han desvelado una nueva variante de la botnet Phorpiex destinada al robo de criptomonedas usando una técnica llamada «cryptocurrency clipping». Al igual que ha ocurrido con la última actualización de la botnet Emotet, esta nueva versión de Phorpiex es más sofisticada y dañina.

La botnet Phorpiex se detecto por primera vez en 2016 como una botnet que usaba el protolo IRC, también conocido como Trik. En 2018-2019 cambió a una arquitectura modular y el bot de IRC fue reemplazado por Tldr, un cargador controlado a través de http que se convirtió rápidamente en una parte clave de la infraestructura de la botnet de Phorpiex.

Se estima que sólo en 2019 más de un millón de ordenadores estaban infectados con Tldr.

Realizaba campañas de spam, ransomware, robo de criptomonedas y extorsión. En 2020, la actividad de su servidor de Comando y Control (C2) redujo su actividad hasta cerrar en Julio de 2021. En Agosto de 2021 se vieron anuncios en foros clandestinos de que se vendía el código fuente.

Desgraciadamente, en menos de 2 semanas tras el anuncio del cierre, los servidores de control volvieron a estar activos, con una nueva dirección IP y difundiendo un bot que nunca se había detectado denominado «Twizt«. Este nuevo bot es más sofisticado, ya que permite que la red de bots pueda funcionar sin servidores de Comando y Control activos. Utiliza conexiones peer-to-peer entre los equipos infectados, es decir, utiliza los ordenadores infectados como si de un servidor de comando y control se tratase.

Como una gran cantidad de computadoras están conectadas a Internet a través de enrutadores NAT y no tienen una dirección IP externa, el bot Twizt reconfigura los enrutadores domésticos que admiten UPnP y configura el mapeo de puertos para recibir conexiones entrantes. El nuevo bot usa su propio protocolo binario sobre TCP o UDP con dos capas de cifrado RC4. También verifica la integridad de los datos mediante la función hash RSA y RC6-256.

Estas nuevas funcionalidades hacen que sea más estable y peligrosa que antes.

Estadísticas de Phorpiex

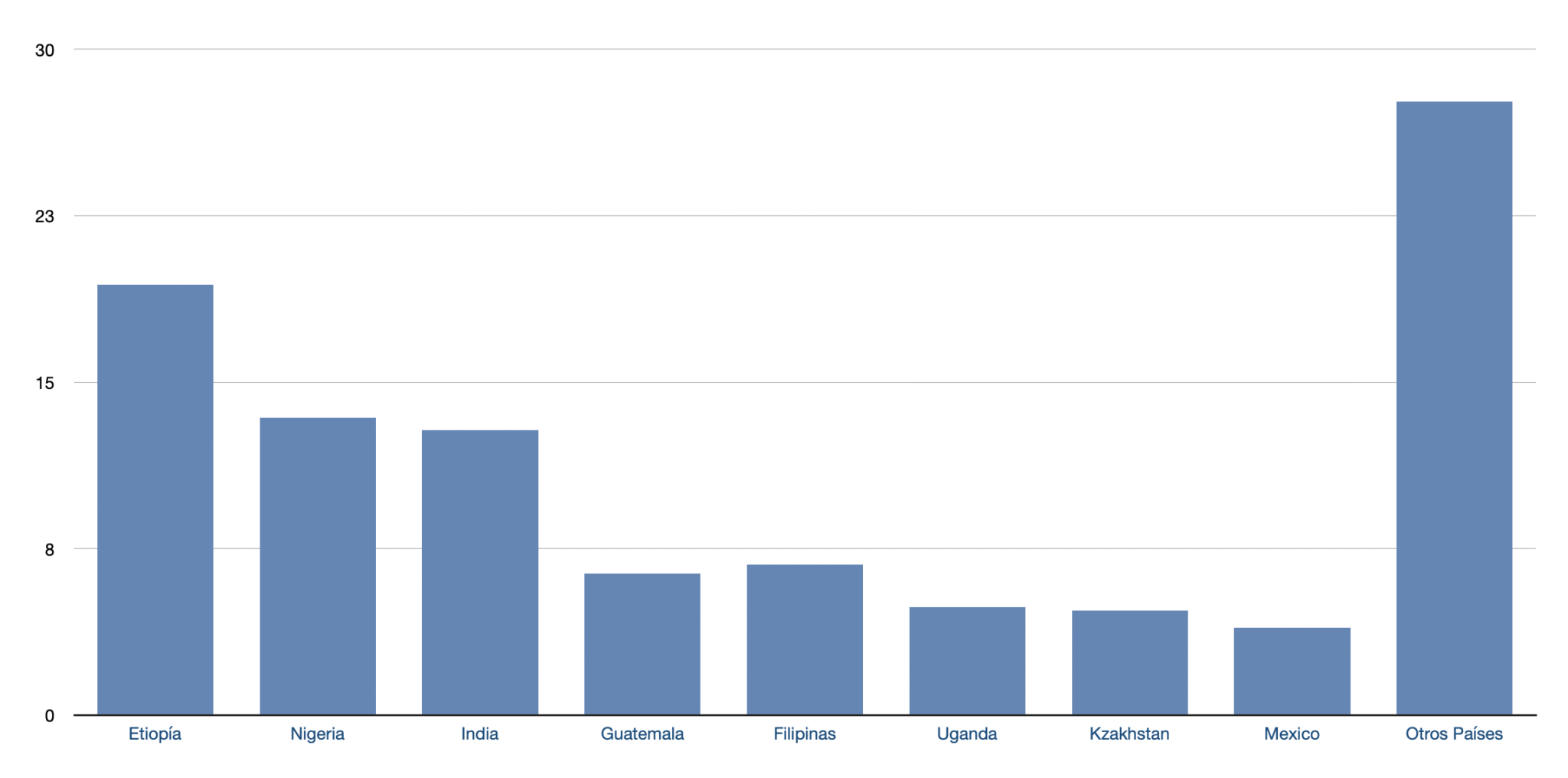

Según los últimos informes de seguridad, existe un número casi constante de víctimas de Phorpiex, incluso en los meses de inactividad de los servidores de Comando y Control (C2). Durante este año, se han detectado bots Phorpiex en 96 países por todo el mundo. La mayor parte se encuentran localizados en Etiopía, Nigeria y la India.

A continuación puedes consultar las víctimas agrupadas por países:

Según los informes desvelados, los métodos de monetización del bot no han cambiado, extorsión y robo de criptomonedas, que se conoce como recorte de criptomonedas (Cryptocurrency clipping). Esta técnica consiste en robar criptomonedas durante una transacción, sustituyendo la dirección de la billetera original guardada en el portapapeles con la dirección de la billetera del atacante.

Las criptomonedas se guardan en billeteras, que no son más que una cartera digital con una dirección única. Estas direcciones contienen muchos caracteres y son demasiado largas para recordarlas de memoria o escribirlas manualmente cada vez que un usuario quiere hacer una transacción. Por tanto, es muy común usar el portapapeles para copiar y pegar estas direcciones durante las transacciones. Cuando la víctima del cripto-clipper pega la dirección de la billetera, sin saberlo, pega la dirección del atacante en lugar de la suya. Así consiguen los atacantes robar criptomonedas en sistemas infectados.

Si un equipo está infectado, Phorpiex seguirá robando el dinero aunque los servidores de comando y control estén desactivados o incluso los atacantes estén detenidos por las autoridades. Phorpiex admite más de 30 carteras para diferentes cadenas de bloques, incluidas Bitcoin, Ethereum, Dogecoin, Dash, Monero y Zilliqa.

En un año, en el periodo comprendido entre Noviembre de 2020 y Noviembre de 2021, se calcula que los bots de Phorpiex han capturado 969 transacciones con un total estimado de 3.64 Bitcoin, 55.87 Ether y 55,000 dólares en tokens ERC20. Con el cambio actual, equivale a medio millón de dólares.

La botnet Phorpiex utiliza técnicas que logran eficazmente sus objetivos sin servidores de comando y control. Esta característica hace que pueda funcionar de forma autónoma, utilizando los equipos de las víctimas y sea mucho más complicado desmantelar esta infraestructura. Dado que no necesita infraestructura fija que pueda ser desactivada por centros de datos o autoridades, y que puede seguir robando criptomonedas de forma autónoma, Phorpiex es un activo muy rentable para sus operadores y un malware muy peligroso.

En Createapps nos tomamos muy en serio la ciberseguridad. Si has sufrido algún ataque o quieres hacer una auditoría para proteger la infraestructura informática de tu empresa, estaremos encantados de ayudarte.

Jose Luis

Consultor y desarrollador de software especializado en despachos profesionales, asesorías y en desarrollos a medida para empresas. CTO y fundador de Createapps.