Emotet ha vuelto más sofisticado y peligroso que en la versión anterior

Varias firmas de ciberseguridad afirman que Emotet ha resurgido y ahora es más peligroso que en la versión anterior. Emotet es un troyano muy peligroso que se propaga principalmente a través de correo

Investigadores de Check Point han informado que el malware Emotet ha vuelto a aparecer, 10 meses después de que las autoridades policiales tumbaran su infraestructura en un esfuerzo coordinado entre varios países.

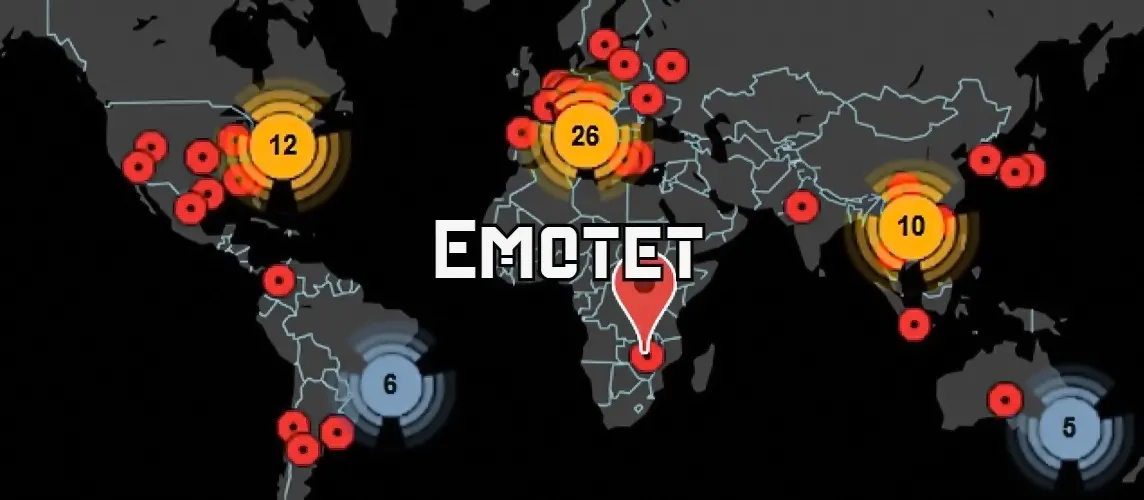

Desde el 15 de Noviembre, el volumen de Emotet detectado por Check Point ha ido creciendo progresivamente llegando a un 50% del volumen que tenía antes de su desmantelamiento. El malware se propaga a través de Trickbot y también a través de mensajes de spam maliciosos que envian los sistemas infectados a otros ordenadores en todo el mundo.

Estos mensajes tienen como objetivo la descarga de un archivo zip protegido con contraseña que contiene documentos preparados para infectar con Emotet el sistema. Al abrir estos documentos se propaga el malware por el equipo de las víctimas.

¿Qué es Emotet?

Emotet es un troyano que se propaga principalmente a través de correos electrónicos de spam. Fue identificado por primera vez en el año 2014. Es especialmente dañino porque tiene características muy sofisticadas que ayudan al software a eludir la detección por muchas utilidades y antivirus. Puede propagarse a ordenadores conectados, elude la detección por firmas cambiando cada vez que se descarga, es capaz de detectar si el host es físico o virtual y además puede permanecer en modo inactivo si el entorno donde se encuentra es detectado como sandbox.

En los sistemas infectados, Emotet puede descargar más malware a modo de módulos y actualizarse, lo que permite a los atacantes instalar malware adicional para incrementar los ataques y su expansión. Ha ido evolucionando con el paso del tiempo. Desde finales de 2018, es capaz de acceder a los contactos y al contenido de los correos electrónicos en el sistema infectado, para utilizar la cuenta de email de la víctima como remitente en otros correos maliciosos y seguir propagándose.

Otra característica muy peligrosa es que puede cargar un módulo de tipo gusano para propagarse por la red de una empresa por si mismo sin intervención de los usuarios.

Aumento de actividad preocupante

El resurgimiento del malware es problemático para las empresas debido a que suele estar ligado a ataques de ransomware. Emotet está diseñado para recolectar direcciones de correo electrónico, robar credenciales, distribuir spam, descargar otro malware, incluido Trickbot, y para otras actividades maliciosas.

El modelo de negocio de los creadores de Emotet, era infectar redes para posteriormente vender esos accesos a otros atacantes que normalmente infectaban con ransomware. El auge de los ataques de ransomware entre los años 2018 y 2020 se debe principalmente al éxito de Emotet. Que ahora vuelvan a aparecer pistas de su actividad, puede desembocar en nuevos ataques de ransomware por todo el mundo.

En los meses que Emotet ha estado inactivo tras la intervención de las autoridades, los desarrolladores han estado actualizando sus funciones para aumentar su eficacia. Un ejemplo es el uso de la nueva variante de criptografía ECC en lugar de RSA más débil en la versión anterior, para su uso en comunicaciones cifradas. Según los investigadores, Emotet se hace pasar por aplicaciónes legítimas para infectar a sus víctimas.

Otra característica muy peligrosa es que puede cargar un módulo de tipo gusano para propagarse por la red de una empresa por si mismo sin intervención de los usuarios.

Check Point no es la única firma de ciberseguridad que está alzando la voz de alerta sobre Emotet. El mes pasado, Deep Instinct informó sobre el resurgimiento del malware y analizó algunas de sus actualizaciones, incluidas nuevas funcionalidades para infectar un sistema y para evitar ser detectado por las utilidades anti-malware convencionales. Otras firmas de ciberseguridad como Intel 471 y Cryptolaemus, también están alertando del peligro.

La mayoría de los investigadores coinciden en que los creadores de esta nueva variante de Emotet son los mismos o estaban involucrados en la versión anterior. Si es cierto, pone de manifiesto la capacidad de regeneración que tienen estos grupos de ciberdelicuentes, incluso cuando los esfuerzos de eliminación de las autoridades han sido muy significativos.

En el momento de su eliminación en Enero, la botnet Emotet estaba formada por unos 1,6 millones de sistemas que se utilizaban para una variedad de propósitos maliciosos, incluida la distribución de malware, spam y la recolección de datos. Unos 45.000 de los sistemas infectados se encontraban en EE. UU. La infraestructura de comando y control para administrar la botnet incluía cientos de servidores repartidos por todo el mundo.

En un gran esfuerzo conjunto, las autoridades de EE. UU., Canadá, el Reino Unido, los Países Bajos, Francia y otros países tomaron el control de los servidores de Emotet en sus respectivas jurisdicciones, para intentar neutralizar su funcionamiento y en algunos casos eliminar todo rastro en los sistemas infectados.

La reaparición de Emotet preocupa a agencias de todo el mundo y más si tenemos en cuenta que sus creadores colaboran con los autores detrás de Trickbot, una familia de malware altamente modular que comenzó en 2016 como un troyano bancario pero que ahora se usa ampliamente para distribuir malware. Las autoridades policiales intentaron interrumpir la operación de Trickbot en una iniciativa importante en octubre de 2020, pero continúa funcionando como antes.

Trickbot fue el malware más popular en Mayo, Junio y Octubre de este año, y ha infectado más de 140.000 sistemas en todo el mundo en los últimos 11 meses, según la información aparecida en los recientes informes de seguridad.

Al igual que con los autores de Emotet, el grupo detrás de Trickbot también se ha asociado con varias campañas de ransomware, incluidos Ruyk y Conti. En 2020, Trickbot, junto con Emotet, se usaron para infectar el ransomware Ryuk en una campaña que causó daños masivos.

Como ya hemos señalado en otros artículos, conocer las posibles amenazas es el primer paso para mantener tu Despacho Profesional a salvo de ataques y malware. Contar con un sistema fiable de copias de seguridad cifradas y encriptar todas las comunicaciones con una VPN te ayudarán a evitar amenazas.

Jose Luis

Consultor y desarrollador de software especializado en despachos profesionales, asesorías y en desarrollos a medida para empresas. CTO y fundador de Createapps.